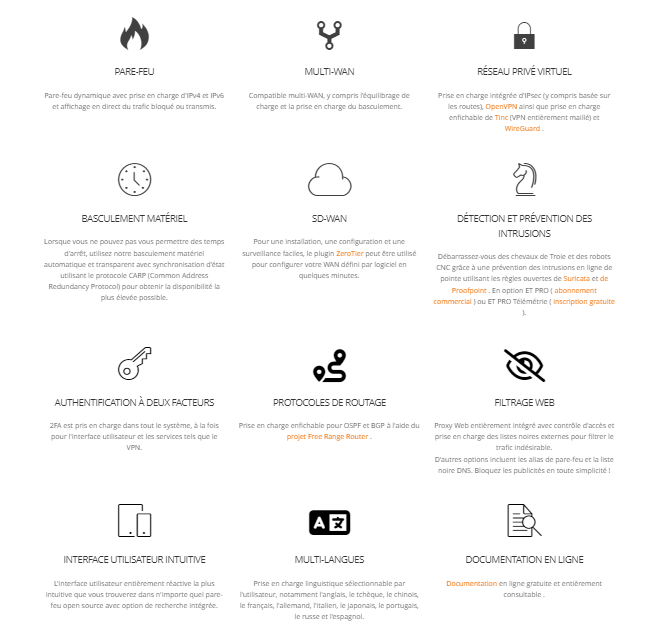

OPNsense est une plate-forme de pare-feu et de routage basée sur FreeBSD, open source, facile à utiliser et à construire. OPNsense inclut la plupart des fonctionnalités disponibles dans les pare-feu commerciaux coûteux, et bien plus encore dans de nombreux cas. Il allie le riche ensemble de fonctionnalités des offres commerciales aux avantages des sources ouvertes et vérifiables.

OPNsense a démarré comme un fork de pfSense® et m0n0wall en 2014, avec sa première version officielle en janvier 2015. Le projet a évolué très rapidement tout en conservant les aspects familiers de m0n0wall et de pfSense. L'accent mis sur la sécurité et la qualité du code motive le développement du projet.

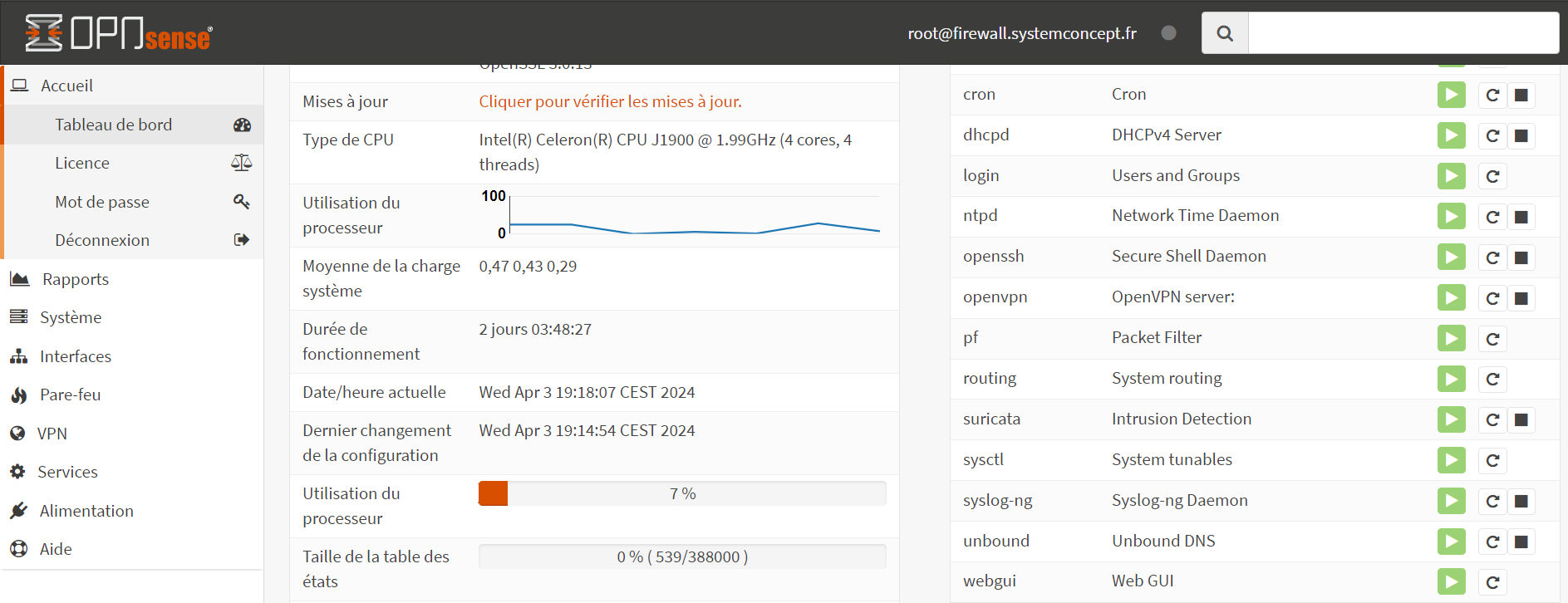

OPNsense propose des mises à jour de sécurité hebdomadaires avec de petits incréments pour réagir aux nouvelles menaces émergentes à une époque à la mode. Un cycle de versions fixe de 2 versions majeures chaque année offre aux entreprises la possibilité de planifier les mises à niveau à l'avance. Pour chaque version majeure, une feuille de route est mise en place pour guider le développement et définir des objectifs clairs.

OPTIONS

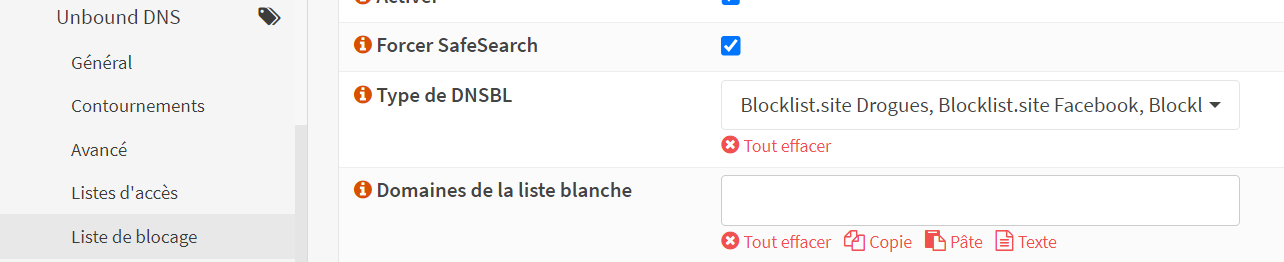

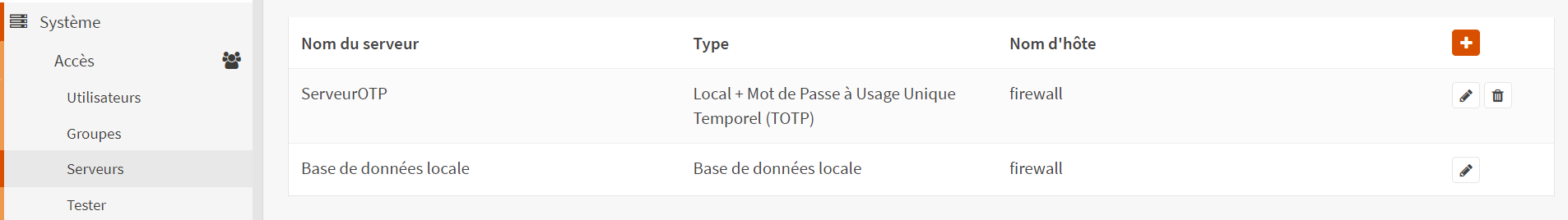

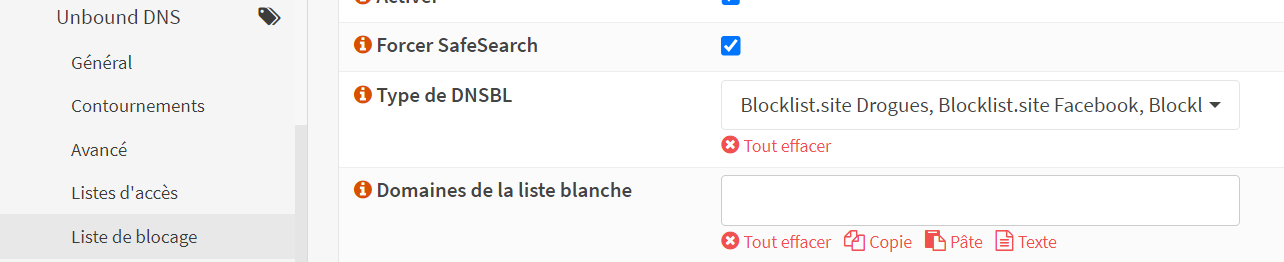

Pour les amateurs de PfSense, vous retrouverez une forte similitude dans les menus et sous menus mais l'avantage que je trouve dans cette version c'est son interface graphique plus moderne et des options supplémentaire native comme la connexion par double authentification (via OTP) ou le Unbound DNS qui permet entre autre le blocage de certains sites (équivalent PfblockerNG, DNSBL).

OPTION LISTE DE BLOCAGE SITE

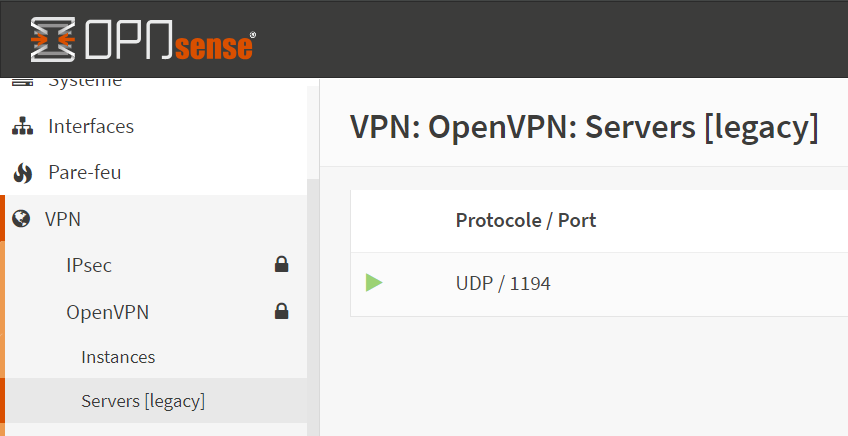

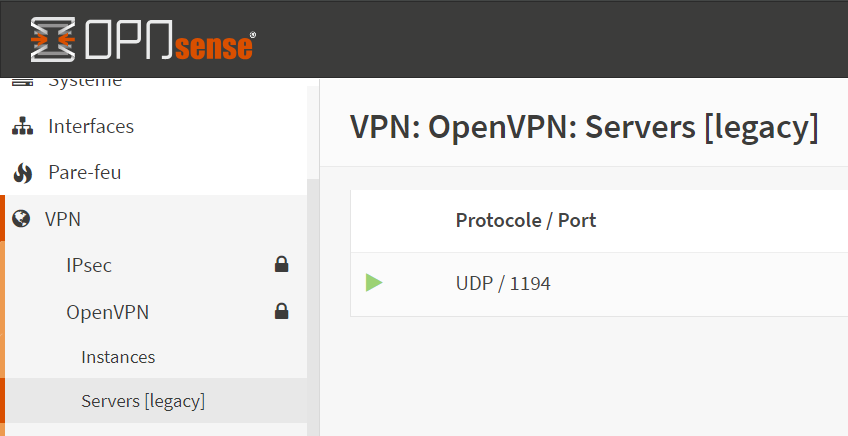

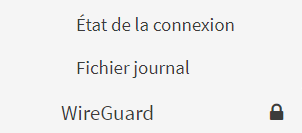

En ce qui concerne les connexions VPN, les choix de VPN SSL via OpenVPN (client nomade) sont toujours présentent ainsi que celles pour les connexions par VPN IPSEC (site à site). En revanche vous trouverez directement sans ajouter de paquets le WIREGuard, plus moderne en terme de technologie et donnant de meilleurs performances.